AUSSTELLUNGSOBJEKTE

Vertrauen ist die Grundnahrung, Verantwortung können wir als User:innen übernehmen, Versprechen sollten eingehalten werden und Wut und Ohnmacht verspüren wir ob des permanenten Missbrauchs unseres Vertrauens.

Wut & Ohnmacht | Vertrauen | Versprechen | Verantwortung

Wut & Ohnmacht

Dann packte ich das primäre Arbeitsgerät unserer Schule wieder aus und wählte den Klassenzimmer-Modus. Die SchulBooks waren die verräterischsten Geräte von allen - zeichneten jede Eingabe auf, kontrollierten den Netzwerkverkehr auf verdächtige Eingaben, zählten alle Klicks, zeichneten jeden flüchtigen Gedanken auf, den du übers Netz verbreitetest. Wir hatten sie in meinem ersten Jahr hier bekommen, und es hatte bloß ein paar Monate gedauert, bis der Reiz dieser Dinger verflogen war. Sobald die Leute merkten, dass diese kostenlosen Laptops in Wirklichkeit für die da oben arbeiteten. (Cory Doctorow, Übersetzung Christian Wöhrl)

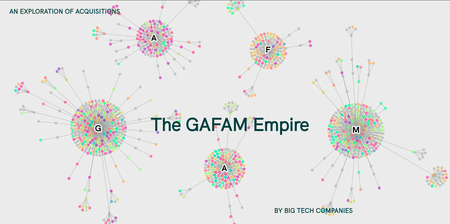

GAFAM

Seit ihrem Aufkommen in der zweiten Hälfte der 1970er Jahre erlebt die Welt die ungebrochene Affirmation der sogenannten Big-Tech, also der fünf größten Unternehmen im Bereich der Informationstechnologie. Auch bekannt als „GAFAM“ (das Akronym für Google, Apple, Facebook, Amazon und Microsoft), konnten sie sich in den letzten fünfzig Jahren durch die Übernahme anderer, kleiner wie großer, Unternehmen ein Imperium aus geistigem Eigentum an Technologien und Systemen aufbauen und technologische Innovationen innerhalb ihrer Festungsmauern konzentrieren. Das „GAFAM Empire“, ein von DensityDesign Lab und Tactical Tech entwickeltes Projekt, sammelt die Informationen von mehr als tausend Übernahmen und wirft anhand der im Web nur eingeschränkt verfügbaren öffentlichen Daten einen Blick zurück auf die Geschichte der Branche. Mit diesen Daten wird eine Akquisitionslandschaft gebaut, um die gemeinsamen Interessen zu identifizieren, die danach zu einer Tiefenanalyse der Geschichte der GAFAM aufgeschlüsselt werden. Das Projekt visualisiert die Daten mittels verschiedener Formen und unterschiedlich angelegter Schwerpunkte, damit die Leser:innen ein komplexes Beziehungssystem verstehen, das sich in einem fort weiterentwickelt und das Konzept von Wettbewerb und Monopol neu definiert.

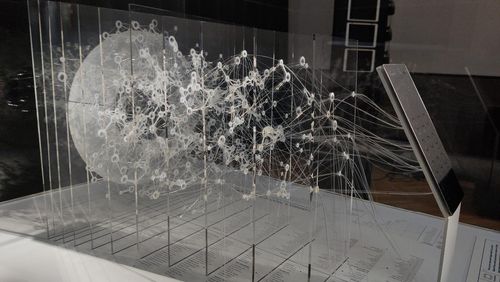

Google Society

von La Loma und Tactical Tech

Sie sind aller Wahrscheinlichkeit nach ein Google-Nutzer, eine Google Nutzerin. Selbst wenn Sie keinen gmail-Account haben, ist davon auszugehen, dass Sie mindestens eines der über 295 Google-Produkte nutzen. Das klingt nach nicht unbedingt viel, bis man bedenkt, dass weltweit Milliarden Menschen wie Sie auf die Google-Dienste angewiesen sind und dass deren Daten – so wie Ihre – von Google erfasst und analysiert werden. Je mehr Daten Google über seinen Rattenschwanz an Produkten sammelt, desto einflussreicher werden die vertraulichen Details, die es über die Bevölkerungen ganzer Länder registriert. Eine exakte Quantifizierung des Anteils der Weltbevölkerung, der von Google abhängig ist, ist eher schwierig, aber wenn wir von der Zahl der Nutzer und Nutzerinnen jedes seiner Produkte ausgehen, können wir anfangen zu extrapolieren. Diese Arbeit visualisiert den Tiefgang und die Reichweite von Google und seinem Rattenchwanz an 295 Produkten und Diensten. Sie lädt Sie ein, darüber nachzudenken, wie weit Google bereits in Ihr Alltagsleben eingedrungen ist und umgekehrt in das Leben von Milliarden anderen, die sich auf dieselben Produkte stützen wie Sie, sowie darüber, wie das zu Wachstum und Umsatz des Tech-Riesen beiträgt.

Amazonification

von La Loma und Tactical Tech

Entgegen Jeff Bezos Ankündigung, Amazon zum „Besten Arbeitgeber der Erde“ zu machen, häufen sich seit einigen Jahren die Skandale rund um die Arbeitsbedingungen bei Amazon – von Patentanmeldungen für einen für die Beschäftigten gedachten „Workspace-Käfig“ bis hin zur Überwachung von Betriebsratsaktivist:innen.

Zur Bewältigung der Nachfrage und im Sinne einer Optimierung der Arbeitskraft hat sich Amazon mehrere innovative – und umstrittene – Ideen für den Arbeitsplatz patentieren lassen. Gezeigt werden Amazon-Patente für tragbare, speziell für die Beschäftigten entworfene Technologien. Diese Apparate sollen die Effizienz und Geschwindigkeit maximal steigern und gleichzeitig die Kosten minimieren und die Reibungsfläche Mensch/Roboter reduzieren.

Die Patente geben einen tiefen Einblick, welche Vision der Konzern von „Optimierung“ hat: es sollen laufend mehr Systeme zur Überwachung und Automatisierung menschlichen Verhaltens eingeführt werden. Diese Technologien und Praktiken werden nicht nur bei Amazon zusehends zur Norm, sondern auch bei Unternehmen, die es mit Amazons Geschwindigkeit, Effizienz und Profit aufnehmen wollen. Wenn wir unsere Produkte schnell und billig haben wollen – welche Folgen hat das für die Arbeiter:innen?

Leuchtkraft

von Marlene Lerperger

Am 9. März 2018 veröffentlichte das Science Magazin einen Artikel über die Verbreitung von wahren und unwahren Nachrichten auf Twitter. „When we estimated a model of the likelihood of retweeting, we found that falsehoods were 70% more likely to be retweeted than the truth.“

Das Designobjekt visualisiert, um wie viel schneller und mehr sich die Unwahrheit, gegenüberder Wahrheit verbreitet. Die leuchtenden Kreise stellen Tweets dar die von Personen, den Strahlen, geteilt werden. Auf der linken Seite sind pro Kreis nur 5 Strahlen. Das bedeutet 5 Personen haben den Tweet geteilt. Auf der rechten Seite sind pro Kreis abwechselnd 8 und 9 Strahlen. Der Tweet wird also 8 oder 9 mal geteilt, die Unwahrheit wird um 70% öfter regetweetet als die Wahrheit. Die Grafik verbildlicht, wie problematisch die Nachrichtenverbreitung im Internet ist. Das helle Leuchten der Grafik mit den Fake News soll uns alle wachrütteln. Es kursieren viele Lügen und falsche Nachrichten im Internet. Wir sollten die Nachrichten nicht nur konsumieren und weiterverbreiten, wir sollten sie auch hinterfragen und mit offenen Augen und kritischem Denken durch das Internet surfen.

Verantwortung

Akzeptieren wir, dass wir Verantwortung tragen, werden uns viele Vorgänge anders vorkommen. Unsere Freizeitgestaltung, unsere Kommunikation, unsere politische Einstellung, unser Kaufverhalten, Suchanfragen, unsere Finanzen, unser Modestil … Alles ist mit allem verbunden – auch für Unternehmen wie Google, die das auswerten und die Schlüsse daraus ziehen, welche Werbetreibenden uns was anzeigen sollen. Diese Verknüpfungen zu erkennen, ermöglicht es uns, freie und selbstbestimmte Entscheidungen zu treffen. (Klaudia Zotzmann-Koch)

100+ Proteste

von La Loma und Tactical Tech

Das Wachstum der Tech-Konzerne und die Expansion ihrer globalen Reichweite werden sowohl inner- wie außerhalb der Industrie von einer Gegenbewegung und einem Widerstand gegen ihre Praktiken begleitet, die zusehends an Sichtbarkeit gewinnen.

In unserer Timeline werden über 100 Proteste sichtbar gemacht, zu denen es in den letzten zehn Jahren gekommen ist und die öffentlich zugänglichen Informationsquellen entnommen sind. Sie bietet einen Einblick in die Konsequenzen der Entscheidungen, Maßnahmen und Praktiken der Tech-Konzerne und deren Auswirkung auf ihre Arbeitskräfte, User:innen, Auftragnehmer:innen, Verkäufer:innen, Kund:innen und Verbraucher:innen. Die Timeline offenbart aber auch den jüngsten Trend zu kollektivem Widerstand im Inneren von Big Tech. Manche dieser Proteste erregten Aufmerksamkeit und waren erfolgreich, andere blieben unbemerkt oder wurden von den Medien übergangen. Da sich die Regierungen mit der Regulierung Zeit lassen und die Konzerne zur Selbstregulierung nur zögerlich oder gar nicht bereit sind, stellt sich die Frage: Könnten diese Proteste auf eine Rechenschaftspflicht hinweisen?

Data Detox Bar

von Tactical Tech

An dieser Bar können sich die Besucher:innen eine Kopie des Data Detox Kits besorgen. Das Data Detox Kit enthält alltägliche Schritte, die du tätigen kannst, um mehr Kontrolle über deine digitale Privatsphäre, deine Sicherheit und dein Wohlbefinden zu gewinnen.

In diesem Kit findest du vier Leitfäden zum Beginnen:

- SMARTPHONE-ANTIOXIDANTIEN - Kontrolliere deine Smartphone-Daten um deine online Privatsphäre zu erhöhen

- ELIXIR FÜR LEBENSBALANCE - Befreie dich von den Standardeinstellungen um dein digitales Wohlbefinden zu verbessern

- WISSENSMIXTUREN – 6 Tips um online Falschinformationen zu umgehen

- EINSTELLUNGEN MIT PFIFF - Ändere deine Einstellungen um dein Daten zu schützen

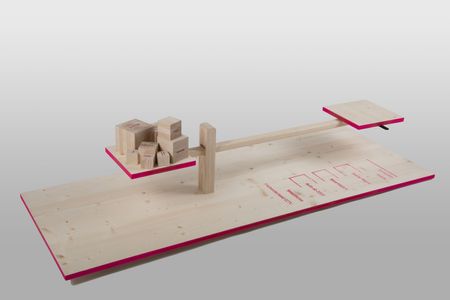

Die lächerliche Waage der Verantwortung

von Daniel Kranewitter

Wie viel Verantwortung kann ich abgeben? Die lächerliche Waage der Verantwortung vermittelt auf einer menschlichen Verständnisebene den alltäglichen Balanceakt zwischen Privatsphäre und Öffentlichkeit. Gewisse Objekte geben uns die Möglichkeit Komfort gegen Daten zu tauschen, aber wem ist das bewusst? In der Ausstellung sind die Besucher:innen aufgefordert selbst zu versuchen die Waage zu halten und auszuprobieren wie viel Komfort sie gegen ihre Privatsphäre tauschen möchten.

App-Baukasten

von Karin Kaiser

Die rasante Entwicklung und breitenwirksame Benutzung von Apps verändert das Kommunikationsverhalten grundlegend: weg vom Realen, hin zum Virtuellen. Das hier ausgestellte Objekt will auf diese Entwicklung kritisch reagieren und mit seinen App-Holzklötzen spielerisch von der virtuellen wieder in die reale Welt zurückführen – Apps zum Anfassen, zum Kombinieren und Spielen.

Ein Holzturm aus insgesamt 30 quadratischen Holzklötzen lädt zum „Klotzen“ ein. Jeder der Würfel ist an 4 Seiten mit je einer Grafik der meistverwendeten Social Media Apps und der vorhandenen Alternativen versehen. In der unteren rechten Ecke des Würfels ist ein Markierungspunkt zum Thema „datenhungrige App“ angebracht. Das handgemachte turmförmige Gebilde aus Holz stellt einen haptischen Gegenpol zu den vorwiegend visuellen Touchpoints des webbasierenden Interagierens dar. Der Turm ist Basis für ein Aufeinander- und Nebeneinanderstellen der einzelne Würfel – zur Bewusstmachung und Offenlegung des eigenen Nutzer:innen-Verhaltens im gemeinsamen Spiel. Auf welche Apps kann ich verzichten? Welche Apps fördern oder verhindern soziale Nähe? Welche Apps gehören thematisch zusammen? Der App-Baukasten kann Impulsgeber für Domino- und Denkspiele sein, für Groß und Klein, in geselliger Runde oder allein – aber immer in der realen Welt.

Unerwünschte Nähe

von Laura Baumgartner

Durch die Pandemie wurde der Online-Unterricht und das Homeoffice zum Alltag von vielen von uns. Durch Videokonferenzen konnten wir trotz der Umstände von zuhause aus unseren Ausbildungen und Arbeiten nachgehen. Diese Umstellung brachte einige Vorteile, aber auch Nachteile mit sich. Die Arbeit in die eigenen vier Wände zu bringen, führte in einigen Fällen zu Grenzüberschreitungen zwischen Privatleben und professionellem Auftreten. So erhielten Teilnehmer:innen unerwünscht Einblicke in die Privatsphäre ihrer Kolleg:innen, Lehrer:innen oder Schüler:nnen.

Das Objekt appelliert an die Eigenverantwortung von Nutzer:nnen der Kommunikationsplattformen eine professionelle Distanz zwischen sich und den anderen beizubehalten. Es zeigt zum einen Beispiele, wie sich „unerwünschten Nähe“ darstellt und zum anderen wie eine professionelle Distanz im privaten Setting erhalten bleibt.

FANGo

von Martin Nadal

FANGo ist eine Abwehrwaffe gegen den Überwachungskapitalismus, die der Künstler Martin Nadal geschaffen hat. Getarnt als Handy-Ladegerät, operiert FANGo wie ein Mikrocontroller, der die Kontrolle über das angeschlossene Smartphone übernimmt. Durch Anfragen an Suchmaschinen, das Hochladen von Videos und zufälliges Liken von Fotos auf beliebten sozialen Plattformen sollen die Datenbroker hinters Licht geführt und die Datenerfassung gestört werden.

Der Name FANGo leitet sich von dem Akronym FANG für Facebook, Amazon, Netflix und Google ab; das sind die größten und leistungsstärksten, an der NASDAQ-Börse notierten Konzerne und die Pioniere dessen, was heute – in Anlehnung an Shoshana Zuboff – als Überwachungskapitalismus bekannt ist. So, wie der industrielle Kapitalismus die Natur und die Arbeit zur Ware gemacht hat, wandelt der Überwachungskapitalismus Erfahrungen, die in der Privatsphäre einer Person gemacht werden, in Waren um, die gekauft und verkauft werden können. Der entscheidende Unterschied dieser neuen Art von Kapitalismus besteht darin, dass er menschliches Verhalten erfolgreich in die Produktionsprozesse integriert, ohne dass sich der/die Einzelne dessen wirklich bewusst ist. Dank algorithmischer Prozesse, die fast immer unsichtbar bleiben, werden die Bewegungen und Entscheidungen der Nutzer:innen vorweggenommen und für die Unternehmen zu Profit gemacht.

Mit FANGo sollen die Prozesse und die Mechanik des Überwachungskapitalismus gestört werden, indem den erfassten Daten ein Geräusch hinzugefügt wird. Auf diese Weise werden Vorhersagen, die auf falschen Daten beruhen, nutzlos und somit wertlos.

Vertrauen

Wir haben Vertrauen, dass die Anbieter sich sorgfältig um die Programme, Messenger, Plattformen und Dienste kümmern und z. B. keine Unbefugten einfach mitlesen können. Wir posten Bilder im Vertrauen, dass sie auf der Plattform bleiben und unsere Follower:innen sie nicht als ihre eigenen ausgeben, speichern, verändern, Deepfakes daraus erstellen oder anderweitig weiterverwenden. Vertrauen ist nicht nur zentraler Baustein menschlichen Zusammenlebens, sondern auch die Grundwährung im Internet, eine geldwerte Handelsware. (Klaudia Zotzmann-Koch)

Virtual Peephole

von Caroline Buttet

Weltweit gibt es schätzungsweise 770 Millionen Überwachungskameras. Bei manchen von ihnen wurde das voreingestellte Passwort bis heute nicht geändert, so dass jede und jeder mit einer Internetverbindung uneingeschränkten Zugriff auf sie hat.

Virtual Peephole ist ein Apparat, mit dem sich diese ungesicherten Kameras überwachen lassen. Er sieht aus wie eine ganz normale Holzbox und ist mit einem Microcomputer und weiterer Elektronik ausgestattet. In der Mitte der Box befindet sich ein Guckloch, durch das man spähen und die ungesicherten Aufnahmen an verschiedenen Standorten live mitverfolgen kann.

Geschäfte, öffentliche Strände, Büros, Straßen, Dächer, Vogelnester … Virtual Peephole kann auf tausende Streams zugreifen. Durch Öffnen und Schließen des Deckels über dem Guckloch wird händisch von einer Kamera zur nächsten geschaltet, so als verfolgte man durch einen Türspion eine ständig wechselnde Szene.

In dieser Installation wird der/die Betrachter:in zum Voyeur: Virtual Peephole ist ein hypnotisierendes Objekt und greift das Thema Internet-Überwachung, Cyber-Security und digitale Präsenz auf.

WannaScry!

von Danja Vasiliev (The Critical Engineering Working Group)

veranschaulicht eine Sicherheitslücke in einem Videokonferenzsystem und zeigt, in welchem Ausmaß persönliche biometrische Daten von Cyber-Akteur:innen und staatlichen Behörden mit üblen Absichten abgefangen und extrahiert werden können.

Die Arbeit versucht den Fokus auf die nächste Stufe unserer Wechselbeziehung mit dem Internet zu lenken und die Anfälligkeiten aufzuzeigen, die mit unserem beschleunigten Übergangsprozess in den Cyberspace einhergehen.

Die Installation WannaScry! in Form einer großen Kristallkugel auf deren Oberfläche abgefangene Videocalls projiziert werden, bezieht sich auf das sogenannte „remote viewing“, auch als übersinnliche Fernwahrnehmung bekannt, die durch die funktionalen Prinzipien des Internets heute jederzeit herstellbar ist.

Indem die Inhalte jedes Videocalls dargestellt werden, versucht WannaScry! die (biometrischen) Gesichts- und die (Empfindung und Kontext vermittelnden) Konversationsdaten, wie auch den geografischen Standort der teilnehmenden Personen zu extrahieren. Dem Publikum werden diese Informationen anschließend visualisiert vermittelt.

Vending Private Network (VPN)

von Danja Vasiliev und Julian Oliver (The Critical Engineering Workgroup)

Das private Verkaufsnetzwerk (VPN) sieht aus wie die Münzautomaten, die man aus öffentlichen Toiletten, Nachtclubs und Bars kennt. Ausgerüstet mit mechanischen Knöpfen, einem Münzschlitz und USB-Anschlüssen, bietet der Automat 4 VPN-Routen zur Auswahl, die mittels animierter Graphik als Fantasiedestination dargestellt sind. Die Besucher:innen können einen USB-Stick in den Slot stecken, eine Münze (1 Pfund oder 1 Euro) in die Maschine einwerfen und per Knopfdruck eine VPN-Destination auswählen. Sobald sie das tun, wird eine einmalige VPN-Konfigurationsdatei auf den USB-Stick geschrieben. Ebenfalls auf den Stick werden jeweils eigene Anleitungen (in Form eines README.txt) kopiert, die erklären, wie das VPN im abgeschirmten Modus zu benutzen ist, um den Erkennungsmethoden (namentlich Deep Packet Inspection bzw. DPI) der Konzerne und staatlich kontrollierten Infrastrukturbehörden zu entgehen. Es ist der bislang einzig bekannte Weg, staatlich kontrollierten Firewalls entgegen zu wirken.

Das echte Leben deines Selfies

von Tactical Tech

Mit jedem Selfie, das du hochlädst, erstellst du automatisch einen Datensatz über deine Gesichtszüge – lauter unterschiedliche Knotenpunkte für ein einzigartiges Set an Merkmalen, das man Faceprint nennt. Mit einem Faceprint kannst du identifiziert werden, aber ist dein Faceprint wirklich du? Die Gesichtserkennung macht uns das das Leben leicht – sie lässt uns unsere Mobiltelefone rasch entsperren, wir können damit Dienste und Waren bezahlen und Türen öffnen; ein offenbar relativ harmloses Verfahren, aber was passiert, wenn dein Faceprint dazu benutzt wird, deine Emotionen zu erfassen und dein Verhalten zu überwachen?

Bei der Gesichtserkennung geht es im Grunde gar nicht um dein Gesicht. Bei der Gesichtserkennung geht es darum, wie sich deine digitale Identität einsetzen lässt, um über deine Rechte zu bestimmen. Was passiert, wenn dein Selfie zu deinem digitalen du wird?

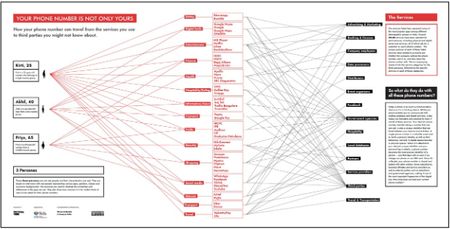

Deine Telefonnummer gehört nicht dir allein

von Tactical Tech

Wie deine Telefonnummer von den Diensten, die du nutzt, an Dritte weitertransportiert wird, von denen du womöglich gar nichts weißt.

Ein Mobiltelefon ist heute mindestens so sehr Kommunikations- wie auch Ortungsgerät. Mit deinem Phone kannst du mit unzähligen analogen und digitalen Diensten kommunizieren, zugleich macht es dich aber auch aufspürbar und für viele, wenn nicht für alle diese Dienste, einsehbar. Deine Telefonnummer ist, abgesehen davon, dass sie eine Nummer ist, die man anrufen kann, auch eine einzigartige Identifikationsnummer, die innerhalb deiner Geräte und Aktivitäten übertragen wird.

Eine singuläre Telefonnummer ist eine wertvolle Ware; mit ihr lässt sich die Identität einer Person verifizieren wie auch ihr Verhalten, und zwar nicht nur im digitalen, sondern auch im physischen Raum. Sobald sie mit der Identifikationsnummer eines Geräts und den persönlichen Login-Daten verknüpft ist, wird eine Telefonnummer zum präzisesten Identifikationsmerkmal einer Person – das auch dann erhalten bleibt, wenn wir unser Phone oder unsere SIM-Karte austauschen. Ist deine Telefonnummer erst erfasst, wird sie mit anderen ausgetauscht und gehandelt: mit den eigenen Tochtergesellschaften, mit Geschäftspartnern und Service Providern, aber auch mit Außenstehenden wie Werbeagenturen und staatlichen Behörden. Das macht sie zum wichtigsten Fingerabdruck des digitalen Zeitalters. Wie lange hast du deine Telefonnummer schon?

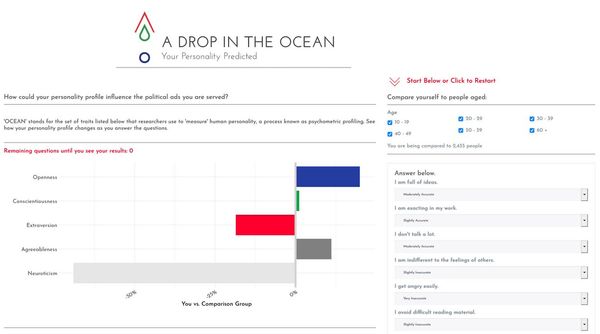

A Drop in the OCEAN

von Tactical Tech

Wie könnte das über Dich erstellte Persönlichkeitsprofil beeinflussen, welche politische Werbung Du zu sehen bekommst? Diese App vermittelt in Form eines Quiz wie psychometrisches Profiling funktioniert.

OCEAN (Openness/Offenheit, Constientiousness/Gewissenhaftigkeit, Extraversion/Exrovertiertheit, Agreeableness/Umgänglichkeit, Neuroticism/Neurotizismus) steht für die fünf Charaktermerkmale, nach denen einige Forscher:innen versuchen, das Wesen eines Menschen zu vermessen. Dieses Verfahren nennt man psychometrisches Profiling. Hier kannst Du beobachten, wie sich das von Dir erstellte Persönlichkeitsprofil anhand Deiner Antworten ändert.

Bist du nicht einverstanden mit deinem Profil? Selbst wenn die Evaluationen über uns nicht stimmen, werden sie trotzdem verwendet. Hinzu kommt, die meisten Menschen wissen nicht einmal, dass ein Profil von ihnen erstellt wurde.

Versprechen

Ewige Liebe, schlanke Taille, ethische Datenverarbeitung; Uns wird etwas versprochen und unser Vertrauensmechanismus damit ausgelöst. Als soziale Wesen sind wir geneigt, Versprechen zu glauben. Sie geben uns ein gutes Gefühl, das wir gleichsetzen mit Sicherheit. Werbeindustrie und Konzerne haben Milliarden investiert, um herauszufinden, wie wir denken, Entscheidungen treffen, klicken, uns on- und offline bewegen und wie unsere Aufmerksamkeit möglichst lang gebunden werden kann. Unsere Hirnfunktionen werden zur Profitmaximierung gegen uns eingesetzt. (Klaudia Zotzmann-Koch)

Dictator Of Your Choice

Video-Installation von Gisela Schmalz

Regie, Drehbuch: Gisela Schmalz

Kamera, Schnitt: Reinhard Mayr

Schauspieler:innen: Elena Hrncirik / Oskar Kozeluh

Wählen Sie, solange sie noch wählen können. Doch wer steht zur Wahl?

Zwei Tech-Unternehmer:innen werben um Ihre Stimme. Mit ihren Reden konkurrieren sie um den Diktator:innen-Posten der Weltgesellschaft der Zukunft. Beide präsentieren ihre Pläne zur Gestaltung der neuen Gesellschaft mittels neuester Technologien. Die Vision des/r einen Kandidat:in ist eher eine des Wohlstands und des Vergnügens, während die Vision der/s anderen Kandidat:in vor allem von Sicherheit und Harmonie geprägt ist. Beide preisen ihr Modell als Lösung aller Probleme und sich als ideale Führungsfigur an.

Für welche/n Diktator:in entscheiden Sie sich?

Anmerkungen zu einer Entschuldigungstour

von La Loma und Tactical Tech

Mark Zuckerbergs öffentliche Entschuldigungen haben eine lange Geschichte; sie reicht vom Start seines ersten Produkts Facemash (2003) bis zu seiner Entschuldigungstour 2018, zu der er sich anlässlich des Cambridge-Analytica-Skandals veranlasst sah. Die hier gezeigten Objekte werfen einen Blick auf die Kommunikationsstrategien des Facebook-Gründers und seine vielen Ansätze, „Sorry“ zu sagen.

Als Zuckerberg 2018 vor dem US-Kongress aussagte, gelang einem AP-Fotografen ein Schnappschuss von Zuckerbergs Notizen, die während einer Pause auf dem Tisch liegen gelassen wurden. Die auf dem Foto erkennbaren Notizen sind hier transkribiert. Die Diskussionspunkte lassen erkennen, welche Strategien Facebook verfolgt, um seinen Antworten den entsprechenden Spin zu verleihen.

Blättert man durch die Rollkartei, erhält man eine Kostprobe der Entschuldigungen, Zurkenntnisnahmen, daraus gezogenen Lehren, Zugeständnisse und Versprechen Zuckerbergs während der letzten 16 Jahre. Ebenfalls enthalten sind die Fragen, die von EU-Parlamentariern und US-Senatoren im Zuge der Anhörungen von 2018 gestellt wurden.

Diese Aussagen stützen sich auf öffentlich zugängliche Daten und auf die Recherchen und Transkriptionen, die von The Washington Post und The Zuckerberg Files, einer Initiative der University of Wisconsin Milwaukee Digital Commons, durchgeführt wurden.

Slow Spending oder die Bank lügt

von Seppo Gründler | Ushi Reiter | Eva Ursprung

Seppo Gründler, Ushi Reiter, Eva Ursprung thematisieren in ihrer Installation digitale Abhängigkeitsverhältnisse, die unseren Alltag prägen. Zu sehen ist ein sogenannter TAN Generator, der heute aus der Mode gekommen ist, aber immer noch eine sichere Möglichkeit darstellt, Bankgeschäfte digital aber ohne Smartphone durchführen zu können. Online-Shoppen ist mit dieser an die Bankkarte gebundene Zahlungsmethode um einiges langsamer. Verbreitet ist der Einsatz von Smartphones mit entsprechenden als sicher geltende Bank-APPS. Selten wird von Kunden in Frage gestellt, dass damit gleichzeitig auch eine Abhängigkeit von APP-Stores großer IT-Monopolisten aus den USA erzwungen wird. Warum Banken mit Alternativen eher hinter dem Berg halten ist, dass sie so auch ihre technischen Schnittstellen zu den Kundenkonten für andere Unternehmen öffnen und damit auch ein neues Geschäftmodell möglich wird.

Mit dem altmodischen TAN Generator werden Transfers ausschließlich über das Institutsnetz der Bank abgewickelt. Das heißt: Infrastrukturen außerhalb des Einflussbereichs der Bank, wie beispielsweise Mobilfunknetze, werden nicht benötigt.

Wie dein Handy designt ist, um deine Aufmerksamkeit zu gewinnen

von Tactical Tech

Fällt es dir schwer, dein Handy wegzulegen? Wenn du es vibrieren spürst, kannst du dem Drang widerstehen, nachzusehen? Es mag nicht offensichtlich sein, aber jedes Feature, jede Farbe und jeder Ton auf deinem Smartphone ist von Designerteams und Psychologen so optimiert worden, dass du nicht genug davon kriegen kannst. Finde mehr über die häufigsten, beim Design angewandten Überzeugungsstrategien heraus.

Parainformation

von Gerda Lampalzer

Die Werkserie Parainformation knüpft an ein Darstellungstool an, das in letzter Zeit verstärkt in den öffentlichen Fokus gerückt ist: Das Diagramm. Während die öffentliche Kommunikation Diagramme nutzt, um Informationen anschaulich und allgemein verständlich darzustellen, werden diese von Gerda Lampalzer ihrer Bedeutung entkleidet und nur mehr auf den formalen Aspekt hin untersucht. Sie greift dazu auf textile Techniken zurück, die zunehmend in einem politischen Kontext verhandelt werden. Gehäkelte, gestrickte, gestickte und geflochtene Diagramme gehen dabei eine überraschende Verbindung zwischen scheinbarer Exaktheit und individueller Formung ein. Daraus ergibt sich eine ästhetische Verfremdung, die zur Imagination alternativer Informationen einlädt. Parainformation spielt in vielfältiger Weise mit den Konnotationen von Wissenschaftlichkeit und Subjektivität, von Programm und Handarbeit, bleibt aber erklärtermaßen im Bezugssystem der Medienkunst.